Découvrez les 5 étapes essentielles pour maîtriser vos budgets et prendre des décisions éclairées.

Découvrez comment choisir la bonne périodicité pour piloter vos plans stratégiques et d'action. Suivi mensuel, trimestriel ou annuel : adoptez un rythme adapté à vos objectifs

Frédéric Monomakhoff, DG de Virage Group, nous partage ses conseils pour mesurer efficacement l’avancement d’un plan stratégique. Suivi des actions, KPI, et meilleures pratiques pour maximiser l’impact de votre plan.

Retrouvez le témoignage d'Edouard Delambre, PMO de l'AP-HM. Vous apprendrez comment l'AP-HM est passée du flou d’Excel à un pilotage clair et précis de 50 projets.

Découvrez 5 raisons pour lesquelles il est parfois crucial de mettre un terme à un projet.

Découvrez comment structurer efficacement un Plan Stratégique pour un pilotage optimal au sein de votre organisation.

De 10 demandes de projet de plateforme de formation, l’ANDRA est passé à un seul projet ! Découvrez comment un savant mélange de gouvernance, d’outil et de processus, optimise les réalisations de la DSIN.

Comment en moins de 3 ans, le portefeuille des projets de la Direction logistique de Richemont est passé « d’ingérable » à exemplaire au sein du groupe ?

Vous travaillez au sein d’un Conseil Départemental ? Découvrez les outils utiles pour mettre en œuvre vos projets numériques !

L’ouverture de notre agence en Espagne à Madrid, le nouveau portail communautaire Magenta, la nouvelle version de Perf Monitor... jetons un coup d’œil dans le rétroviseur sur les temps forts de 2023 !

93% des clients sont prêts à recommander Project Monitor en 2023 ! Découvrez l'enquête de satisfaction des clients.

Découvrez 5 précieux conseils pour une transition réussie vers le pilotage de portefeuille de projets. Optimisez vos pratiques de gestion dès aujourd'hui !

Comment élaborer un schéma directeur informatique ? Immersion dans le schéma Directeur informatique de la Région centre Val de Loire : élaboration, bilan, gouvernance.

Découvrez les principales ressources nécessaires à la réalisation efficace d'un projet : Humaines, Financières, Matérielles, Technologiques.

Découvrez comment analyser et améliorer la performance de vos projets dès aujourd'hui ! Voici pour vous guider un article pas à pas pour identifier les indicateurs de réussite de vos projets

L'arbitrage budgétaire implique de faire des choix sur la priorisation des projets. Découvrez les avantages du Datamart Galilée de Project Monitor, couplé à Business Object, pour arbitrer les budgets ! Témoignage de l'Eurométropole de Strasbourg.

Comment analyser les risques d'un projet - Suivez le guide ! Des exemples de risques types en gestion de projets + les 4 étapes d’un processus d’analyse et de gestion des risques.

Les conseils de Céline DESERT, Cheffe de Projets Transformation IT & PMO chez VYV3 IT sur les outils et méthodes PMO

Découvrez dans cet article les rôles et responsabilités des personnes impliquées dans l'allocation des ressources, afin de mieux comprendre comment optimiser cette étape cruciale pour la réussite de vos projets.

Interview de Christophe Besson, Chef de projet à la Direction Informatique et Numérique du Conseil Régional d’Occitanie. Pourquoi passer à un logiciel PPM - Project portfolio Management - pour piloter des opérations de construction et de rénovation ? Quels sont les bénéfices liés à l'utilisation de Project Monitor pour la gestion des opérations de bâtiment ?

Grâce à une gestion de portefeuille de projets optimisée, vous pourrez maximiser l’efficacité de vos opérations et respecter les délais et les budgets impartis. Project Monitor accompagne les OPH, Collectivités, Cabinets et Promoteurs dans le pilotage de leurs opérations de construction et rénovation.

Alliant conférences, ateliers et networking, cet événement a réuni 85 personnes autour de problématiques IT, PPM, & Pilotage. Découvrez les temps forts de la journée !

La revue de portefeuille de projets est un processus essentiel pour évaluer la performance globale, la cohérence et l'alignement stratégique des projets au sein d'une organisation. Découvrez les étapes et outils pour réussir votre revue de portefeuille projets !

Qu'est-ce que le taux de charge ? Quel outil utiliser pour calculer et le suivre du taux de charge ? Découvrez les conseils + exemples concrets !

Les stratégies et conseils pour répartir la charge de travail de vos projets, de manière équitable et judicieuse !

Les Virage Days, ce sont des moments par et pour les Managers de projets, PMO & DSI. Nous avons pour mission de valoriser celles et ceux qui font bouger les lignes, qui inspirent, et de donner à chacun·e des opportunités d’apprendre et d’avancer vers un pilotage simplifié.

Interview de Bornes Solutions sur les KPI projets. Découvrez comment la mise en place d’une démarche PPM et l’utilisation du logiciel Project Monitor ont permis à Bornes Solutions de sécuriser la délivrabilité de ses projets dans un contexte de forte croissance.

Les étapes pour vous aider à estimer les ressources nécessaires d'un projet

Les conseils et outils pour piloter simplement l'avancement des projets et délivrer dans les temps !

Découvrez comment améliorer vos pratiques de planification de projet et les outils disponibles.

Découvrez les outils et techniques de planification de projet, tels que le tableau Kanban, le diagramme de Gantt et les feuilles de temps.

Comment coordonner et concilier le flux de demandes de projets IT dans le portefeuille projet ? Nous vous proposons cet article tutoriel pour gérer ces demandes au sein d’un logiciel PPM.

Chaque année, nous menons une enquête auprès de nos clients. C’est un temps clé pour recueillir leur avis sur nos offres de pilotage.

Découvrez les différentes étapes pour calculer la charge d'un projet + les outils nécessaires pour y arriver !

Interview du GHT du Loiret sur la gestion des demandes IT

Noveane Groupe Scalian présente en avant-première les résultats marquants de leur enquête sur les évolutions en 10 ans des cellules de pilotage. Une enquête qui réunit les réponses d'une centaine de répondants (Experts du pilotage, #PMO, Chef de projet, Métiers et Directions)

Immersion dans une année du PMO d'Alptis, le bureau des projets qui préside à la destinée des projets stratégiques. Du processus budgétaire, à l'animation d'un portefeuille de projets de plus de 10 millions d'investissement chaque année. C'est portes ouvertes sur le bureau des projets.

Conférence aux Virage Days avec Hugues de Maussion, CIO et VPExecutive chez DPDgroup

Du 13 au 14 octobre 2022, l'éditeur nantais Virage Group a investi l'espace Digital Village à Paris pour un événement dédié aux managers du pilotage

Dans cet article, vous découvrirez 5 étapes permettant de maintenir un environnement de travail productif pour lisser la charge de travail

Une check-list (ultime) pour des revues de projets exemplaires. Cela vous donne un panorama complet de tout ce que vous devez avoir présent à l’esprit.

Nos Consultants PPM passent la certification projet CAPM du PMI®. La certification est une certification de premier niveau pour les praticiens de projet.

Découvrez pourquoi la planification de projet est importante et les outils nécessaires pour y arriver !

Dans cet article, découvrez en détails ce qu'est la planification de projet, ainsi que des conseils pratiques pour la mener à bien.

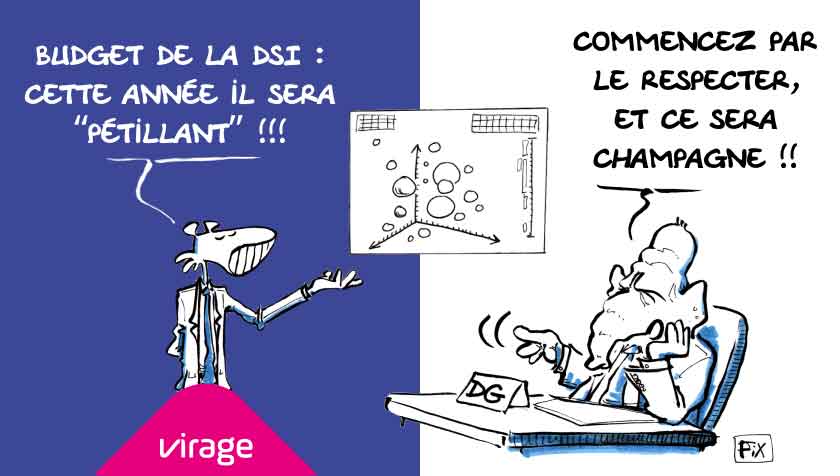

Avec la "rentrée" de septembre arrive la préparation du budget de votre DSI. Inventaire des budgets reconduits, recensement des besoins, passage en revue des demandes, évaluation des coûts et bénéfices des projets. Cet article vous présente les éléments à considérer pour préparer votre budget informatique 2023, d'après les analyses du GARTNER.

Qualiopi atteste la qualité et le professionnalisme d'un prestataire de formation respectant les critères du référentiel national qualité. La certification permet de bénéficier de financements publics ou mutualisés (financement par l'État, Pôle Emploi, OPCO, CPF, Caisse des dépôts...).

Les fonctionnalités clés pour déployer la politique informatique et numérique de votre OPH, en un seul logiciel

Les clés pour pouvoir arbitrer et décliner les projets IT. Interview de Guillaume CARMENT, Consultant Associé chez APINI Consulting Technologie.

Comment piloter votre feuille de route avec un outil PPM comme Project Monitor et adapté à votre niveau de maturité en pilotage ?

Dossier spécial dédié au Schéma Directeur Informatique : retours d’expérience, témoignages et comptes rendus

Dans cet article, nous vous donnons les clés pour réussir vos tableau de bord sécurité ssi : indicateurs, outils, normes et référentiels.

Améliorez le management du portefeuille projet. Optez pour une méthode de gestion de portefeuille reconnue. Formation MoP Management of Portfolio

Le Conseil Départemental de la Haute-Garonne (CD31) vous partage son retour d’expérience sur l’intégration de la composante sécurité aux projets de transformation numérique. Egalement plébiscité lors d'une conférence au CoTer Numérique.

Comment évaluer et améliorer la maturité de votre organisation projet ? Comment mieux piloter votre schéma directeur et ses projets ? Découvrez 20 conseils pour booster votre maturité projets en activant les leviers : méthodologie, gouvernance, KPI, outils, comitologie

Virage Group est partenaire du Coter Numérique. Le Rendez-vous incontournable des Directeurs Informatiques des Collectivités territoriales

Découvrez qui doit assurer la planification de projet.

Vous en avez marre d'utiliser Excel ou des outils maisons ? Vous hésitez à passer à un logiciel de gestion de portefeuille projet ? Quels sont les avantages ? Le retour sur investissement ? Voici les conseils pour bien dimensionner ce projet de déploiement au sein de votre organisation

Les clés de la gestion de portefeuille projets dans les hôpitaux. Interview du PMO. Gouvernance, outils, projets

Transport & Logistique : Exemples et témoignage du Responsable Projets chez Heppner sur la planification des ressources.

Comment élaborer un schéma directeur informatique ? Immersion dans le schéma Directeur informatique de la Région centre Val de Loire : élaboration, bilan, gouvernance.

Découvrez dans cet interview le témoignage de Michel Operto, expert PMO & PPM. Michel a eu l’opportunité de mettre en place la priorisation et le management d’un portefeuille de projets informatiques.

Arbitrer les projets, c’est LA décision clé du pilotage de portefeuille de projets. De nombreuses entreprises ont du mal à trouver l’équilibre entre liste croissante de nouveaux projets, projets en cours et capacités de financement insuffisantes. Quel projet faut-il lancer ? Plus précisément quels projets intégrer au portefeuille de projets ? Comment prioriser les projets les uns par rapport aux autres ?

Échapper au trou noir de la dette technique... Votre réflexe est-il de grogner lorsque vous voyez cela ? Oui, nous aussi. Entre fatalité et désespoir, des solutions existes !

Découvrez les étapes clés de la planification d'un projet et assurez-vous de mener à bien vos projets avec succès.

La gestion du plan de charge est un processus clé de la gestion du portefeuille de projets. Son optimisation est un enjeu déterminant pour la capacité à délivrer les projets. Découvrez une radiographie complète du plan de charge !

Quelles sont vos bonnes résolutions professionnelles pour 2022 ?

Les temps forts de la table ronde qui a réunit le DSI d'In Extenso et le DSI du CHRU de Nancy autour des enjeux de 2022. Au menu, cybersécurité, Intelligence Artificielle, Dette technique, pénurie des profils informatiques. 2022 année passionnante où les défis prennent le pas sur les difficultés.

Découvrez le compte-rendu du Webinar table ronde PMO avec Noveane, Toulouse Metropole et le Groupe Les Mousquetaires.

Gouvernance Numérique & Urbanisation SI : Témoignage de l’Eurométropole de Strasbourg sur la gestion de sa cartographie SI et projets

La réunion des deux : projets et cartographie du SI donnent un formidable atout pour la gouvernance numérique. Explorons pourquoi la réunion des cartes et des projets vous aideront dans votre transformation numérique.

Découvrez les éléments essentiels de la planification de projet.

Explorez les 4 dimensions cruciales de la planification de projet.

Seconde réponse en dessin aux 4 défis lancés par nos clients au dessinateur de presse FIX. Illustrer la punch line des ateliers sur la planification des ressources !

3 PMO, 3 secteurs d'activité, 1 table ronde. Quels enjeux liés à la planification ? Comment et qui planifier ? Quelles méthodes adoptées ? 3 experts nous livrent leurs enjeux et conseils.

Chez DPD Group, on livre les projets avec la même obsession de rapidité de livraison des colis. Mode commando activé pour la mise en place de Project Monitor ! Retour dans les coulisses de cet acteur exemplaire !

Les 17 et 18 juin 2021 se tiendra la 9ème édition du Club Utilisateurs. Les Grands Témoins de cette édition au format inédit 100% virtuel : l'Aéroport de Genève et le département de la Haute Savoie.

Découvrez les temps forts du webinar retour d’expérience de l’industriel Joncoux. Vous aimeriez gérer de A à Z tous vos projets au sein d’un seul logiciel collaboratif ? Le groupe Joncoux l’a fait en moins d’un an !

Virage Group soutient le projet Espérance Banlieues avec une action de mécénat solidaire. Par cette contribution, une part du travail de chacun d’entre nous bénéficie à ce réseau d’écoles.

Découvrez les conseils pour choisir le meilleur logiciel de pilotage de portefeuille projets : objectifs, fonctionnalités, cahier des charges.

Découvrez 7 Fonctions clés pour outiller votre PMO et les avantages d'un outil PPM comme logiciel PMO

Découvrez comment l'Ille et Vilaine a pris en main son destin numérique. Comment une collectivité passe d'une ambition numérique à la livraison de services numériques ? Comment une ambition digitale s'incarne en projets stratégiques ? Comment un bureau des projets vient sécuriser la Feuille de Route Numérique de la collectivité ?

Votre organisation gère de nombreux projets qui utilisent des ressources tout aussi nombreuses. Alors pourquoi y ajouter un PMO?

Bénéficiez d’une boite à outil pour accompagner la gestion de vos portefeuille projets : articles, vidéos, et guides, co-rédigés avec des experts du secteur.

Nous proposons dans ce hors série dédié aux DSI du secteur de la santé des réflexions et retours d’expérience, chroniques d’experts et outils. Retrouvez différents articles, vidéos, et guides qui ont été co-rédigés avec des experts du secteur.

Comment connecter vos applications web avec Project Monitor et Perf Monitor ? Nouveau : Automatisez maintenant via Zapier

Comment renforcer votre DSI avec votre portefeuille projets ? Arbitrages, Méthodes projets, Data, Outil PPM. Découvrez les conseils d'experts dans cet article

Découvrez nos conseils pour définir le rythme de vos instances de pilotage de projets. Animez et challengez vos équipes et vos projets dans le temps ! Focus sur le pilotage de portefeuille de projets.

Comment gérer le portefeuille de projets d’une infrastructure accueillant 17,9 millions de passager par an ? Le logiciel PPM Project Monitor accompagne depuis plus de 5 ans la Direction Coordination Projet pour le suivi de son activité.

L’histoire entre le CD74 et Project Monitor se jalonne en deux temps principaux, d’abord un déploiement au sein de la DSI en 2014 puis, en 2017, l’apparition du pôle PMO va permettre de révolutionner l’usage de Project Monitor au département pour en tirer le meilleur parti.

Et si on vous aidait à bien choisir votre logiciel pour la gestion de portefeuille projet ? On vous donne quelques astuces pour y voir plus clair dans la multitude d'outils à votre disposition.

DSI, PMO, chefs de projets : Dans vos bonnes résolutions, pourquoi ne pas penser à voir plus simple pour votre gestion de portefeuille de projets. Optez pour notre outil PPM - Project Portfolio Management en 2019 !

La Région Centre Val de Loire nous partage ses bonnes pratiques pour un télétravail de la fonction publique réussi. A lire ici !

Temps forts du retour d'expérience de la Collectivité Ille et Vilaine lors d’un webinar en partenariat avec Virage Group, sur la thématique de la transformation numérique

Vos équipes sont à distance et vous cherchez des moyens pour organiser et maintenir l’activité avec vos collaborateurs ? Nos conseils pour mieux organiser votre daily meeting !

La DSI doit gérer et piloter son budget afin d'apporter en permanence un rôle actif au maintien ou à la création de valeur de l’entreprise.

A voir ou revoir ce webcast de la Masterclass avec Jean Pierre Warrion qui nous propose son retour d'expérience sur l'animation de la revue de projets au sein de la société Würth.

La revue de projet, moment incontournable de la gestion de projets pour revoir l'ensemble des projets, prendre des décisions, et anticiper l'avenir. Ces revues peuvent parfois être inefficaces à cause d'une mauvaise préparation ou l'animation monopolisée par 1 personne par exemple. Avec Project Monitor et une méthodologie projet bien appliquée, gérez au mieux vos revues de projets !

A voir ou revoir ce webcast ! C'est la saison des "Forecast", des "Décision Modificatives", des Budgets primitifs, ... Et vos projets sont les lignes budgétaires les plus compliquées à estimer, à suivre, à ré-éstimer ! Simplifiez-vous la gestion du budget de vos projets !

Quand on parle de gestion de projet, on sous-entend aussi préparation budgétaire prévisionnel ! Pour Léonce et les autres directeurs de projet, c'est l'une des étapes les plus importantes dans le project management : définir les dépenses et des ressources financières précises.

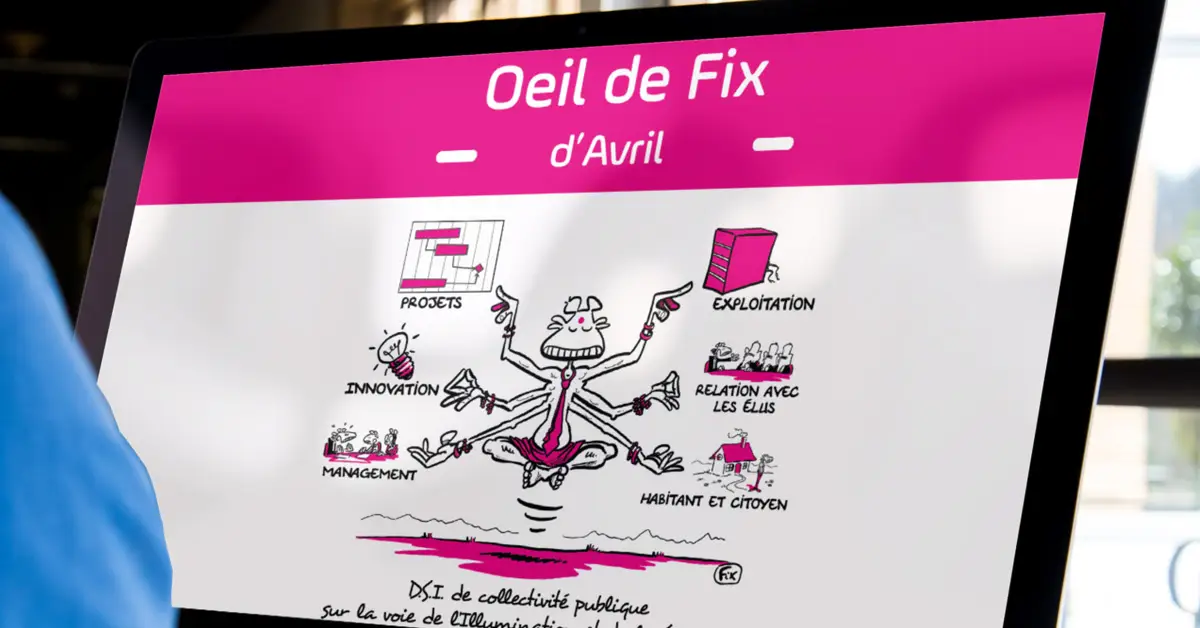

Peut-on être DSI et zen à la fois ? Comment innover, réaliser de nouveaux projets tout en exploitant un système d'information existant ? Et côté management : entre les équipes informatiques, le développement des compétences sur les nouvelles technologies informatiques, la gestion de la relation avec ses clients internes ?

Nos clients nous livrent leurs pratiques de la revue de projets. Portrait robot sous forme de QQOQCP de ce temps fort de pilotage et de gouvernance de leur portefeuille de projets. A votre avis qui participe aux revues projets ?

A voir et à revoir ! Le webcast " J’arrête Excel pour gérer mes projets !" vous donne les clés de l'alternative d'Excel pour mener à bien vos projets !

A voir et à revoir ! Le webcast "Il faut sauver le soldat PMO" vous donne les clés pour booster votre PMO et améliorer la gestion de vos portefeuilles projets

Histoire de projets - parole de nos clients : DSI, PMO, chef de projet informatique, directeur d'opération... Industrie, Logistique, Energie, Collectivité, Aéroport

Tout pour faire de vos projets de transformation numérique un "jardin luxuriant".

Comment choisir les projets ? Comment faire accepter ce choix aux demandeurs ? C'est l'enjeu de la phase SIP (Stratégie - Importance - Poids).

Avec le développement du mode projet les organisations ont à piloter des centaines de projets. Il n’est pas possible de suivre ces projets un par un.

Dix, vingt, cent, mille, les portefeuilles projet comptent généralement plus d'entrées que de sorties. Donc un minimum d'organisation de ce flux s'impose.

Les activités d'une Direction d'Achats ont comme objectif majeur la réduction des coûts des nouveaux produits et services et des coûts d'achats.

Votre organisation gère un portefeuille de 100 à 200 projets (petits et gros), réalisés par 50 à 300 personnes. Comment en rendre la gestion simple?

L’Eurométropole de Strasbourg est un espace territorial en pleine expansion. Le SI de Strasbourg a du s'adapter à la digitalisation de la ville.

L’Eurométropole de Strasbourg est un espace territorial en pleine expansion. Le SI de Strasbourg a du s'adapter à la digitalisation de la ville.

A l'approche des vacances, difficile de gérer les capacités des ressources sur les projets. Alors comment assurer le bon déroulement du projet malgré cela ?

Pour mesurer l’avancement ou les coûts d’un projet on utilise des notions standardisées et adaptées à tous les types de projets.

Les cyber-attaques se font de plus en plus nombreuses. C'est pourquoi la sécurité est une composante clé de la réussite de vos projets. Votre équipe devra l’intégrer avant, pendant et après le projet.

Connaissez-vous les 10 règles à suivre pour assurer le succès de vos projet ? Les 10 réponses se trouvent ici, vous avez même des conseils bonus !

Quelles sont les trois questions à se poser pour désigner le bon chef de projet ? C'est la question que nous avons posé à nos cinq experts.